SEGURANÇA DA INFORMAÇÃO: O desenvolvimento de uma política de segurança da informação em conformidade com a NORMA ABNT ISO/IEC 27002

índice

- 1. RESUMO

- 2. INTRODUÇÃO

- 2.1 Problema de Pesquisa

- 2.2 Objetivos do Trabalho

- 2.2.1 Geral:

- 2.2.2 Específicos:

- 3. SEGURANÇA DA INFORMAÇÃO

- 3.1 Conceitos

- 3.1.1 Informação

- 3.1.2 Segurança da Informação

- 3.1.3 Ativos da Informação

- 3.1.4 Ameaças à segurança da informação

- 3.1.5 Ataques à informação

- 3.2 Norma ABNT NBR ISO/IEC 27002

- 3.2.1 Definição

- 3.2.2 Estrutura da Norma

- 4. POLÍTICA DA SEGURANÇA DA INFORMAÇÃO

- 5. CONSIDERAÇÕES FINAIS

- 6. REFERÊNCIAS

O texto publicado foi encaminhado por um usuário do site por meio do canal colaborativo Monografias. Brasil Escola não se responsabiliza pelo conteúdo do artigo publicado, que é de total responsabilidade do autor . Para acessar os textos produzidos pelo site, acesse: https://www.brasilescola.com.

1. RESUMO

O presente estudo objetivou-se na compreensão da importância em desenvolver uma política de segurança da informação, para minimizar falhas de segurança, utilizando-se da metodologia da Norma ABNT ISO/IEC 27002, bem como apresentar os conceitos de segurança da informação e sua importância, como também demonstrar a metodologia da Norma ABNT ISO/IEC 27002, além de identificar a importância da política de segurança da informação no ambiente corporativo, para assim indicar como desenvolver uma política de segurança de informação de acordo com a metodologia apresentada. Para tal, foi utilizado como método de coleta de dados a pesquisa bibliográfica, através do estudo de investigação no referencial teórico sobre os desafios de desenvolvimento de uma política de segurança da informação. Com base na análise de dados foi aceitável compreender a importância do desenvolvimento de uma política de segurança da informação, seguindo a metodologia da Norma ABNT ISO/IEC 27002 como base de composição. Em suma, por meio do estudo realizado foi possível confirmar que o desenvolvimento de uma política de segurança da informação apresenta uma melhor eficácia recorrendo a Norma ABNT ISO/IEC 27002 como metodologia de embasamento.

Palavras-chave: Política; Segurança; Informação; Desenvolvimento.

ABSTRACT

The present study aimed at understanding the importance of developing an information security policy to minimize security flaws, using the methodology of Standard ABNT ISO / IEC 27002, as well as presenting the concepts of information security and its importance , As well as to demonstrate the methodology of the Standard ABNT ISO / IEC 27002 Standard, in addition to identifying the importance of information security policy in the corporate environment, in order to indicate how to develop an information security policy according to the presented methodology. For this, the bibliographical research was used as a method of collecting data, through the research study in the theoretical reference on the challenges of developing an information security policy. Based on the data analysis it was acceptable to understand the importance of the development of an information security policy, following the methodology of Standard ABNT ISO / IEC 27002 as a basis of composition. In summary, through the study carried out, it was possible to confirm that the development of an information security policy is more effective using the Standard ABNT ISO / IEC 27002 as a baseline methodology.

Key-words: Policy; Security; Information; Development.

2. INTRODUÇÃO

Diante do crescente avanço tecnológico apresentado nos últimos anos, verifica-se que é fundamental ter uma segurança da informação sólida, pois ter eficiência nos seus três pilares que são a integridade, disponibilidade e confidencialidade, tornou-se indispensável para continuidade de negócio da organização, pois a mesma depende consideradamente das informações armazenadas ao longo de seu funcionamento para realização dos seus processos corriqueiros. É correto afirmar que a informação é o ativo mais importante dentro de uma organização, pois é com ela que os níveis da pirâmide organizacional iram tomar suas decisões para que a mesma continue sustentável.

Entretanto, a segurança da informação é um tema muito abrangente, pois trata da proteção física, tecnológica, conscientização organizacional, e cada uma dessas áreas tem suas ameaças, vulnerabilidades e riscos, gerando assim desafios constantes. Proteger a informação contra esses desafios é de suma importância na organização, sendo assim, o desenvolvimento de uma boa política de segurança da informação torna-se vital no ambiente corporativo, pois com ela você consegue criar normas e diretrizes para assegurar que as informações estejam seguras.

O tema apresentado foca particularmente no desenvolvimento de política de segurança da informação utilizando-se da norma ABNT NBR ISO/IEC 27002 no processo de desenvolvimento, com o objetivo de transmitir uma metodologia aplicada em outras organizações. Para realização deste projeto, buscou-se compreender a importância em se desenvolver uma política de segurança da informação, para minimizar as falhas de segurança, utilizando-se da metodologia da norma ABNT NBR ISO/IEC 27002. Procurou-se entender de que forma a utilização dessa metodologia auxilia no desenvolvimento de uma política de segurança da informação mais eficiente, e como deve ser feito a análise para a aplicação do método.

A pesquisa assume como pesquisa bibliográfica, que segundo Gil (2002, p.44) "A pesquisa bibliográfica é desenvolvida com base em material já elaborado, constituído principalmente de livros e artigos científicos", sendo assim o material de pesquisa do trabalho foi exclusivamente bibliográfico, os dados foram obtidos do apuramento de autores especializados na área de segurança da informação.

2.1. Problema de Pesquisa

De que forma a utilização da norma ABNT NBR ISO/IEC 27002 irá auxiliar no desenvolvimento de uma política de segurança da informação mais eficiente?

2.2. Objetivos do Trabalho

2.2.1. Geral:

Compreender a importância em se desenvolver uma política de segurança da informação, para minimizar as falhas de segurança, utilizando-se da metodologia da norma ABNT ISO/IEC 27002.

2.2.2. Específicos:

-

Apresentar os conceitos de segurança da informação e sua importância;

-

Demonstrar a metodologia da norma ABNT ISO/IEC 27002;

-

Identificar a importância de política de segurança da informação no ambiente corporativo;

-

Indicar como desenvolver uma política de segurança da informação de acordo com a metodologia apresentada.

3. SEGURANÇA DA INFORMAÇÃO

3.1. Conceitos

3.1.1. Informação

Hoje em dia, a informação tornou-se um bem muito valioso, pois é através dela que decisões são tomadas e novas ideias de negócios surgem. Com o avanço tecnológico, ter acesso a informação não é tão difícil, hoje em dia você pode receber uma informação no seu smartphone através de aplicativos de conversar, ou no e-mail, com isso a difusão da informação tomou proporções desmesuradas e pensando nisso vem o desafio de como a protegê-la.

Segundo Sêmola (2014, p. 43), ele conceitua que a informação é " conjunto de dados utilizados para a transferência de uma mensagem entre indivíduos e/ou maquinas".

É correto afirmar que, esses dados trocados podem ser apenas uma troca de informação de caráter comunicativo, ou então, sejam informações de grande importância dentro da organização, levando assim a importância em proteger tais dados.

A importância da informação está ligada a quem á tem, por exemplo uma telefonista da empresa detém uma informação que para ela pareça inofensiva, porém para alguém que tenha todo o contexto, aquela informação seria vital, como diz Mitnick e Simon (2003, p 21), “Assim como as peças de um quebra-cabeça, cada informação parece irrelevante sozinha. Porém, quando as peças são juntadas, uma figura aparece."

Neste contexto, fica claro que a informação é um dado valioso, que tem um alto valor dentro dos negócios da organização, aprender como a torná-la segura é um passo vital dentro do sucesso da empresa, pois sendo ela uma troca de dados entre máquinas ou entre profissionais, a informação quando colocada no seu contexto certo, revela a sua verdadeira relevância. Assim é fundamental que ela seja utilizada apenas por indivíduos devidamente autorizados.

Fica evidente, diante desse quadro apresentado que, a segurança é o principal desafio quando falamos sobre a informação, porque para proteger algo tão valioso não é tarefa fácil. Mostrando assim como é imprescindível uma boa gestão da segurança da informação em um ambiente corporativo.

3.1.2. Segurança da Informação

A segurança da informação é semanticamente a preservação da confidencialidade, integridade, disponibilidade e autenticidade de todas informações e dados indispensáveis para uma organização e/ou indivíduo. Essa preservação passa pelo ambiente físico, tecnológico e gestão de pessoas, tornando assim uma área que estimula o interesse dentro de uma organização que se importa com a qualidade e continuidade dos seus negócios.

De acordo com Sêmola (2014 p.41), "podemos definir segurança da informação como uma área de conhecimento dedicada à proteção de ativos da informação contra acessos não autorizados, alterações indevidas ou sua indisponibilidade."

Conforme o autor enfatiza, a segurança de informação pode ser definida com uma área que necessita de conhecimentos específicos por parte dos profissionais que nela atua. Esses profissionais terão que garantir que a informação não sofrerá nenhuma alteração ou acesso inadequado, garantindo sempre à disposição das informações para acessos autorizados.

A segurança da informação tem um grande desafio, conscientizar o setor humano sobre sua importância, como ressalta Ferreira e Araújo (2014, p.89), "os colaboradores devem manter suas senhas como informação confidencial. Não deve ser permitido compartilhá-las, nem acessar sistemas de outros colaboradores sem autorização expressa".

Por todas essas razões, é correto afirmar que, ter uma boa gestão de segurança da informação não é uma tarefa fácil, porém com os conhecimentos adequados e realizando com eficiência cada etapa, no final terá um ambiente corporativo seguro. Assim no final teremos como garantir a confidencialidade, integridade, disponibilidade e autenticidade das informações da organização.

3.1.3. Ativos da Informação

Em relação a ativos da informação Sêmola (2014, p. 43) descreve como, "É todo elemento que compõe os processos que manipulam e processam a informação, a contar da própria informação". Sendo assim todo componente que interage com a informação de forma direta, pode ser considerado um ativo da informação.

Por exemplo, um servidor que armazena os dados da organização é um ativo da informação, do mesmo modo que um leitor de digitais, que serve para liberar acesso a determinado local também é considerado um ativo da informação.

Nos exemplos, percebemos que os dois interagem de forma ativa com a informação, um realiza o armazenamento em diferentes mídias, e o outro utiliza das informações sobre acesso dos usuários para então comparar se ele tem acesso ao local. Neste sentido, os ativos da informação são todos os elementos que utilizam da informação para realizar determinada tarefa ou decisão.

Evidencia a importância de proteger cada ativo da informação de forma especifica, para que não ocorra falhas de segurança, criando assim vulnerabilidades no sistema para que uma ameaça possa ter acesso inadequado de informação valiosa para a organização. Sendo assim para não correr o risco, o correto é analisar com cautela cada ativo da informação para prosseguir com o desenvolvimento de uma boa gestão da segurança da informação.

3.1.4. Ameaças à segurança da informação

São consideradas ameaças à segurança da informação, as ações que impossibilitam o funcionamento dos atributos básicos da segurança da informação, que são: confidencialidade (atributo que permite acesso da informação, somente por usuários devidamente autorizados), integridade (atributo que garante que a informação continue com as características originais da sua criação) e disponibilidade (atributo que garante que a informação esteja sempre disponível). A perda de alguma desses atributos causará um incidente na segurança e assim causando provavelmente um impacto nos processos da organização.

Ameaças na opinião de Sêmola (2014, p.45)," São agentes ou condições que causam incidentes que comprometem as informações e seus ativos por meio da exploração de vulnerabilidades". Essas vulnerabilidades podem ser físicas, naturais, de hardwares, de softwares, de comunicação e humanas. Há um grande risco de uma determinada ameaça utilizar dessas vulnerabilidades para realizar um ataque a segurança da informação, o que impossibilitaria a continuidade do negócio.

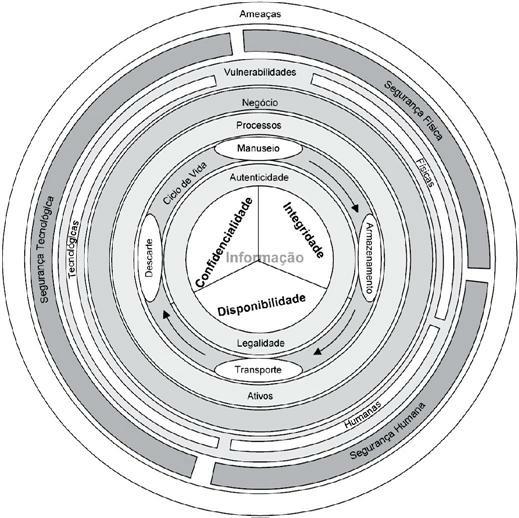

O impacto gerado por um incidente na segurança, por ser analisado na figura:

Figura 1 - Visão condensada dos desafios

Fonte: Sêmola (2014, p. 49)

Analisando a figura, pode-se verificar a dimensão dos desafios na área de segurança da informação em ambientes corporativos.

3.1.5. Ataques à informação

Toda tentativa de subtração da informação de forma não autorizada, é considerado um ataque. O indivíduo que tenta apoderar-se de informação no mundo tecnológico é conhecido como hacker, como diz Mitnick e Simon (2003, p.6)," a mente do hacker é orientada para encontra maneiras de burlar as poderosas salvaguardas da tecnologia da segurança.", fica claro que um hacker utiliza de seus conhecimentos evoluídos para encontrar vulnerabilidades na segurança da informação para praticar um ataque.

São exemplos de alguns tipos de ataques:

-

Vírus: são pequenos softwares desenvolvidos com o propósito de causar danos no sistema, infectam outros softwares para poder se propagar no sistema.

-

Trojan: são softwares disfarçados como outro aplicativo ou documento, que tem como objetivo abrir portas no sistema para um ataque.

-

Worm: diferente do vírus que precisa de um software para infectar, o worm é um software completo, têm a função de auto replicação, causando assim maior dano e se multiplicando no sistema infectado.

-

Sniffers: são softwares que têm a função de interceptar e analisar os dados que passam em uma rede.

-

Exploit: é um software ou sequência de comandos que tem como objetivo tomar benefício de uma determinada vulnerabilidade, para ganhar controle do sistema.

-

Spoofing: é uma técnica utilizada para mascarar determinado ataque como por exemplo: IP spoofing, e-mail spoofing, onde é usado a técnica para burlar o sistema, fazendo o acreditar que determinado e-mail ou IP sejam de fontes confiáveis.

-

Scanners de portas: são softwares que tem a função de realizar uma vistoria no sistema em buscas de vulnerabilidades.

-

DoS: é um ataque que consiste em invalidar por sobrecarga um determinado sistema, o ataque geralmente é feito por um computador mestre que tem controle de vários outros computadores zumbis, onde é utilizado esses zumbis para realizar um ataque direcionado. Esse ataque distribuído é conhecido como DDoS.

-

Engenharia Social: segundo Mitnick e Simon (2003, p.VII), " A engenharia social usa a influência e a persuasão para enganar as pessoas e convencê-las de que o engenheiro social é alguém que na verdade ele não é".

Em resumo, um ataque é o meio que o hacker utiliza para conseguir acesso não autorizado ao sistema. Após ter o acesso, o indivíduo poderá copiar, deletar, alterar qualquer informação e no final cobrir seus rastros para dificultar o trabalho do profissional da segurança da informação, que tem a função de descobrir o que foi realizado indevidamente pelo atacante.

3.2. Norma ABNT NBR ISO/IEC 27002

3.2.1. Definição

Nos dias de hoje, no mercado encontram-se diversas metodologias e práticas em segurança da informação para ambientes corporativos que são bem conhecidas na área. Entre elas estão CobiT, ITIL e a ABNT NBR ISO/IEC 27002, essas são exemplos de normas que padronizam o modelo como uma organização deve estruturar sua gestão da segurança da informação.

Inicialmente resultante da primeira parte da norma britânica BS 7799, que originou a ISO/IEC 17799:2000 e que após alguns ajustes tornou-se a ISO/IEC 27002, que define os padrões de apoio para implementação de uma gestão de segurança da informação. A norma contém 14 seções de controles de segurança da informação, que agrupa 35 objetivos de controles e 114 controles.

Para Sêmola (2014 p.141), "A norma representa uma trilha que orienta as empresas dispostas a se estruturarem para gerir os riscos de segurança da informação". Sendo assim, é correto afirmar que a norma é apenas uma orientação, a organização que terá que buscar os meios para se adequar as diretrizes impostas na norma.

3.2.2. Estrutura da Norma

Além das quatros seções iniciais que compõem os aspectos gerais da segurança, a norma está estruturada da seguinte forma:

-

Políticas de segurança da informação

-

Organização da segurança da informação

-

Segurança em recursos humanos

-

Gestão de ativos

-

Controle de acesso

-

Criptografia

-

Segurança física e do ambiente

-

Segurança nas operações

-

Segurança nas comunicações

-

Aquisição, desenvolvimento e manutenção de sistemas

-

Relacionamento na cadeia de suprimento

-

Gestão de incidentes de segurança da informação

-

Aspectos da segurança da informação na gestão de continuidade do negócio

-

Conformidade

No presente trabalho irá se desenvolver uma política de segurança da informação, tendo como base os padrões da norma ABNT NBR ISO/IEC 27002 para um melhor entendimento dos passos necessários no seu desenvolvimento. Para que com o auxílio desta norma, a política tenha a função de tornar mais seguro o ambiente corporativo, para que não haja vulnerabilidades que possibilitam futuros ataques a sua segurança.

4. POLÍTICA DA SEGURANÇA DA INFORMAÇÃO

4.1. Definição

Consegue-se definir política de segurança da informação, como instruções a serem seguidas para ter uma boa gestão da segurança, como descreve Sêmola (2014, p. 105), "a política tem um papel fundamental e, guardada as devidas proporções, tem importância similar à Constituição federal de um país". Assim podemos observar tamanha a importância de uma política de segurança bem precisa e impecável, para garantir a preservação da informação contra futuras eventualidades.

O objetivo de uma política de segurança da informação de acordo com a Norma ABNT ISO/IEC 27002(2013, p.02) é, " Prover orientação da Direção e apoio para a segurança da informação de acordo com os requisitos do negócio e com as leis e regulamentos relevantes". A sua definição deve ser aprovada pela camada estratégica da corporação, e depois repassada para os demais funcionários e partes externas relevantes.

Para Lyra (2008, p.149), "deve fornecer orientações sobre como a organização vai se portar frente à segurança da informação[...], cada organização deve produzir um Plano Diretor de Segurança especifico para suas necessidades, ameaças, vulnerabilidades e exposição ao risco". Podemos verificar que a política da segurança da informação, deve ser definida de acordo com a dificuldade de cada organização em manter suas informações seguras.

Nesse contexto, fica claro que a criação de uma boa política de segurança da informação deve ser realizada de acordo com as carências na segurança da informação de cada organização, e por ser abrangente a política deve ser analisada e aprovada pela camada estratégica da organização, afim de estar de acordo com as normas da empresa. Após aprovada a política será repassada para todos os colaboradores e externos que tem acesso a informação da corporação.

Por todas essas razões, fica claro a importância em ter uma boa segurança da informação, para que possa proteger e assegurar a continuidade do negócio sempre. Assim sendo, faz se necessário à análise minuciosa de cada passo na criação de uma política, para garantir com segurança cada processo necessário para a continuação de todas as transações da corporação.

4.2. Características

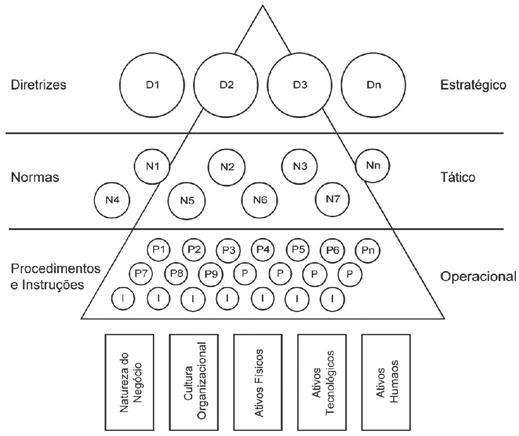

A Política de Segurança da Informação é subdividida em diretrizes, normas e procedimentos que são empregadas para a conservação da segurança da informação. Para Ferreira e Araújo (2014, p.36), "Deve-se utilizar uma visão metódica, criteriosa e técnica em seu desenvolvimento e elaboração".

Figura 2 – Diagrama de conceito dos componentes da política e seus pilares de personalização e sustentação

Fonte: Sêmola (2014, p. 106)

Verificando a figura 2, pode-se constatar que dependendo do detalhamento que a organização necessite, o número de normas será proporcional.

Uma política de segurança da informação é um mecanismo tanta para prevenção, quanto para a documentação sobre a aprovação ao processo de controle de qualidade. Para uma boa segurança é necessário afirmar o conceito que as informações são os ativos mais importantes na organização, ter sempre o envolvimento da área estratégica na descrição da segurança da informação, deixar claro que os colaboradores sejam responsáveis formalmente pela proteção das informações da organização, e que sejam estabelecidas as práticas para a manutenção da segurança da informação.

4.3. Criando sua Política de Segurança da Informação

4.3.1. Considerações Importantes para o Desenvolvimento

O primeiro passo é conseguir apoio da Alta Gerência da organização, é demonstrar para eles a importância em manter seguro às informações. Após conseguir a aceitação, faz se necessário a criação de uma Comissão de Segurança da Informação, onde terá a participação de profissionais de várias áreas de negócios dentro da organização, essa Comissão ficará responsável na documentação de todos os processos da informação dentro da organização e ordená-las em categorias, para que seja criada a política de acordo com as reais necessidades da organização.

Na opinião de Ferreira e Araújo (2014, p.37), "Recomendamos a formação de um Comitê de Segurança da Informação, constituído por profissionais de diversos departamentos, como, por exemplo, informática, jurídico, auditoria, engenharia, [...] O Comitê deve catalogar todas as informações da organização e agrupá-las por categorias."

Conforme expresso pelo autor, fica claro a importância do envolvimento de todas as áreas de negócios da organização, para que a política seja realmente padronizada para o tipo de negócio que a organização exerce. Existe padrões a serem seguidos, porém os ajustes desses padrões devem ser de acordo com cada organização, por isso não existe uma política de segurança pronta para ser aplicada à organização, mas sim padrões para a criação de sua própria.

Para Sêmola (2014, p.108)," o importante é dar o pontapé inicial e formar um grupo de trabalho com representantes das áreas e departamentos mais representativos, integrando visões, percepções e necessidades múltiplas que tenderão a convergir e gerar instrumentos da política."

Pode-se verificar que os dois autores acentuam a necessidade do trabalho em equipe, tendo a participação de todas as áreas envolvidas na proteção da informação. Assim fica claro a importância desse bem tão valioso dentro da organização, e a gravidade na sua segurança para a continuidade do negócio.

4.3.2. Etapas para o Desenvolvimento

O desenvolvimento de uma política de segurança da informação deve seguir algumas etapas:

-

Etapa I

É necessário a elaboração de um questionário para realizar o levantamento de informações sobre a organização, neste questionário deve-se obter: a política já implementada para análise; informações sobre o ambiente de negócio da organização; ambiente tecnológico da organização; compreender as necessidades e uso dos recursos tecnológicos nos processos de negócios.

-

Etapa II

É o desenvolvimento da Política da Segurança da Informação onde deve ser definido:

O gerenciamento da política:

-

A definição da segurança;

-

O objetivo do gerenciamento;

-

Os fatores críticos para o sucesso;

-

O gerenciamento de versões e manutenções;

A atribuição de normas e responsabilidades:

-

A criação da Comissão da Segurança da Informação;

-

Os proprietários da informação;

-

As áreas de segurança;

-

Os usuários de informações;

-

Recursos humanos

-

Auditoria interna;

Os critérios para classificação das informações:

-

Classificando a informação;

-

Níveis de classificação;

-

Reclassificações;

-

Armazenamento e descartes;

Os procedimentos de segurança:

-

Classificação e tratamento da informação;

-

Notificações e gerenciamento de incidentes de segurança;

-

Processos disciplinares;

-

Aquisição e uso de hardwares e softwares;

-

Proteções contra softwares maliciosos;

-

Segurança e tratamentos de mídias;

-

O uso da internet;

-

O uso do e-mail;

-

Utilização dos recursos de TI;

-

Backups;

-

Manutenção de testes e equipamentos;

-

Coletas de registros de falhas;

-

Gerenciamento e controle de redes;

-

Monitoramento do uso e acessos aos sistemas;

-

Controle de criptografias e gerenciamento de chaves;

-

Controle de mudanças operacionais;

-

Inventário de ativos de informação;

-

Controle de acesso físico às áreas sensíveis;

-

Segurança física;

-

Supervisão de visitantes e prestadores de serviços.

-

Etapa III

A elaboração dos procedimentos de Segurança da Informação para a organização, onde deve ser feito:

-

Uma pesquisa sobre as melhores práticas em segurança da informação aplicadas em outras organizações;

-

A criação das regras e padrões, para apresentação e discussão com a Alta Gerência, de acordo com as melhores práticas anteriormente definidas e também de acordo com as necessidades da organização;

-

A apresentação formal dos procedimentos para incorporá-los às políticas da organização;

-

Etapa IV

A revisão, aprovação e implementação da Política da Segurança da Informação na organização deve ser feita da seguinte forma:

-

A revisão e aprovação de todas as regras, normas e procedimentos da segurança da informação;

-

A implementação das políticas de segurança da informação em si, sempre acompanhando a equipe que irá divulgar toda a nova política, onde estará as reponsabilidades dos colaboradores, onde primeiramente haverá uma reunião com a presidência, diretoria e gerencias da organização, e depois uma palestra com todos os colabores para divulgar a importância da política de segurança da informação e tirar qualquer dúvida;

4.3.3. Fatores Comuns entre Todas Políticas

Normalmente as políticas bem estruturadas seguem alguns pensamentos em comum. Independentemente se a política é mais rígida ou amena, elas seguem os mesmos pontos de vista.

-

A descrição da política é a parte mais fundamental, pois é nela que estão todos os processos que a política irá executar. A descrição deve ser precisa, utilizar-se de palavras de fácil compreensão para demonstrar aos colaboradores o que é esperado deles e/ou do seu setor para manter um ambiente seguro.

-

A declaração de conformidade do alto executivo da organização é muito importante, pois é nela que o mesmo assegura a sua aceitação dos processos e garante a sua publicação e também impõem a sua utilização dentro da organização. Assim demonstrando aos outros colaboradores que as políticas descritas no documento estão de acordo com as necessidades da organização, e que espera o comprometimento de todos para que elas sejam cumpridas com vigor.

-

A especificação dos profissionais que desenvolveram a política também é algo fundamental, para que qualquer incerteza, questão de interpretação ou opiniões de melhorias sejam repassadas aos autores.

-

A referenciação de outros regulamentos internos que apoiaram no desenvolvimento, também deve ser introduzida. Essas referências devem sustentar a sua política, por isso a importância de serem inclusas na documentação.

-

Outro ponto importante é a comunicar os procedimentos de solicitação de exceções à política. Mas não se deve informar quais as condições para que elas sejam atendidas, mas sim os processos de requisição de exceção

-

O controle de atualização da política, têm que ser levado em conta, pois como pode acontecer a troca de profissionais nas áreas envolvidas, as políticas devêm especificar os seus responsáveis no processo de atualização. Sendo que alguns processos serão apenas de revisão técnica, mas outros irão exigir justificativas mais detalhadas sobre a sua atualização.

-

E o fundamental em toda política é a assinatura do principal executivo da empresa autorizando-a, a data da sua última alteração e em quando iniciou sua validade. Com essas informações, o controle de atualizações conseguira obter uma melhor gestão de atualização.

4.3.4. Pontos críticos

Ter uma boa segurança da informação tornou-se uma necessidade nos dias atuais, por causa do aumento de incidentes a segurança, e a grande necessidade de proteger as informações das organizações. Consequentemente ter uma política de segurança da informação que garanta essa proteção é fundamental dentro do ambiente corporativo.

Para Ferreira e Araújo (2008, p. 43), " O assunto Segurança da Informação tornou-se um dos temas mais importantes dentro das organizações, devido às fortes necessidades de proteção das informações e grande dependência de TI."

É correto afirmar então que é fundamental o êxito no desenvolvimento de uma política de segurança, por isso alguns pontos devem ser levados em considerações como por exemplo:

-

A padronização dos processos e instruções de trabalho;

-

Aplicar tecnologias capazes de garantir a segurança;

-

Repassar formalmente as responsabilidades e as devidas penalidades;

-

A classificação das informações;

-

Ter treinamentos e informativos frequentemente.

É aconselhável ter a explicação na política de informação a ideia sobre:

-

Confidencialidade: Sêmola (2014, p.43), “Toda informação deve ser protegida de acordo com o grau de sigilo de seu conteúdo, visando a limitação de seu acesso e uso apenas às pessoas a quem é destinada”.

-

Integridade: Sêmola (2014, p.43), “Toda informação deve ser mantida na mesma condição em que foi disponibilizada pelo seu proprietário, visando protege-la contra alterações indevidas, intencionais ou acidentais”.

-

Disponibilidade: Sêmola (2014, p.43), ”toda informação gerada ou adquirida por um indivíduo ou instituição deve estar disponível aos seus usuários no momento em que eles necessitem delas para qualquer finalidade. “

-

Legalidade: Ferreira e Araújo (2008, p. 44), "o uso da informação deve estar de acordo com as leis aplicáveis, regulamentos, licenças e contratos; ”

-

Auditabilidade: Ferreira e Araújo (2008, p. 44), "o acesso e o uso da informação devem ser registrados, possibilitando a identificação de quem fez o acesso e o que foi feito com a informação; “

-

Não repúdio: Ferreira e Araújo (2008, p. 44), "o usuário que gerou ou alterou a informação (arquivo ou e-mail) não pode negar o fato, pois existem mecanismo que garantem sua autoria. “

Outro ponto fundamental é que segurança pode ser subdividida em:

-

Segurança computacional: Ferreira e Araújo (2008, p. 45), "conceitos e técnicas utilizadas para proteger o ambiente informatizado contra eventos inesperados que possam causar qualquer prejuízo; “

-

Segurança lógica: Ferreira e Araújo (2008, p. 45), " prevenção contra acesso não autorizado; “

-

Segurança física: Ferreira e Araújo (2008, p. 45), " procedimentos e recursos para prevenir acesso não autorizado, dano e interferência nas informações e instalações físicas da organização; “

-

Continuidade de negócio: Ferreira e Araújo (2008, p. 45), " estrutura de procedimentos para reduzir, a um nível aceitável, o risco de interrupção ocasionada por desastres ou falhas por meio de combinação de ações de prevenção e recuperação. “

Podemos então afirmar que para obter o sucesso no desenvolvimento de uma boa política de segurança da informação, o primeiro passo é seguir essas instruções. Lembrando sempre de explicar detalhadamente cada item, para que cada colaborador da organização esteja ciente de suas obrigações entorno da segurança da informação.

4.3.5. Implementação e treinamentos

O processo de implementação da política de segurança da informação exigi toda uma metodologia, pois os recursos humanos da organização são considerados a parte mais frágil e de fácil manipulação dentro de uma gestão de segurança. Essa afirmação pode ser comprovada pelo fato de que o ser humano é imprevisível, e não tem o desempenho binário onde você pode tentar suprir todas as vulnerabilidades.

Para Sêmola (2014, p.128), "O ser humano é uma máquina complexa, dotada de iniciativa e criatividade, que sofre interferência de fatores externos, provocando comportamentos nunca antes experimentados."

Segundo o contexto do autor, percebemos que o ser humano pode ser manipulado e assim tornar-se uma abertura na segurança da informação. Sendo assim, o grande desafio é conscientizar os colaboradores sobre a importância da segurança da informação dentro da organização, nesse sentindo faz se necessários treinamentos e a disponibilização de matérias de apoio para os colaboradores e terceiros que tenham acesso à informação, para que os mesmos estejam sempre atualizados sobre as políticas corporativas da organização. Lembrando que as ações devem ter o plano de dividir a responsabilidade com cada elemento, convertendo assim cada um em coautor do nível de segurança da organização, assim a organização terá em seus colaboradores os defensores necessários na batalha de redução de riscos em segurança da informação.

Encontram-se diferentes linhas de pensamentos sobre o que devem ser levados em considerações na hora de divulgar uma política de segurança da informação, mas para que o plano de conscientização seja eficaz, tem que haver um bom planejamento de como será feita a implementação, a manutenção, a avaliação e a divulgação da política. Uma boa base para a preparação dos colaboradores, para que eles estejam cientes dos padrões, critérios e instruções operacionais da política é necessário a divulgação através de:

• Avisos através de e-mail, páginas da intranet e cartazes espalhados na organização, mostrando a importância em manter um ambiente seguro.

• Palestras e seminários voltados a ensinar sobre os riscos associados às atividades da organização, quais os impactos potenciais, e conscientização que cada funcionário é responsável pela segurança.

• Treinamentos e cursos de capacitação para colaboradores que necessitam de um maior domínio sobre segurança da informação, como por exemplo os administradores de rede que têm que combater futuras tentativas de ataque e invasão.

• Carta do presidente da organização demonstrando oficialmente sua vontade de execução de toda a política de segurança. Esta carta tem a conduta de confirmar essa vontade e assim conseguir apoio de todos os colaboradores.

• Termo de responsabilidade, tem a função de oficializar o acordo de que o colaborador tem o entendimento de suas obrigações de proteção das informações que manuseia. Além do que, esse termo destaca as penalidades cabíveis por desvio de conduta, e ressalta que a organização é a proprietária legitima dos ativos, onde está incluso as informações que se originam dos processos de negócios que por ora podem estar em poder do colaborador.

Para que todo esse processo tenha resultado, a divulgação tem que chegar a todos os colaboradores que interagem com a informações, também é necessário que os treinamentos sejam ministrados por profissionais capacitados sobre segurança da informação e que esses treinamentos sejam segregados em grupos de acordo com a necessidade de cada público alvo. E o mais importante que tenha uma continuidade no programa, onde o mesmo tem que ser atualizado de acordo com as mudanças tecnológicas e de segurança. A avaliação por parte dos colaboradores é uma excelente alternativa para conseguir a média do nível esclarecimento sobre segurança e assim criar um plano de reforço de acordo com a necessidade.

4.3.6. Manutenção da Política

Os padrões para a manutenção da Política de Segurança, tem que verificar a aceitação pelos colaboradores, testes e revisões. O recomendável é a criação de uma metodologia formal, onde será definido como será realizada a manutenção, para que a mesma esteja sempre de acordo com as tecnologias que surgirem. O intervalo entre essas atualizações deve ser definido e estar de acordo com a Alta Gerência, todavia, devem ser realizadas revisões sempre que novas ocorrências surgirem quanto estas acarretarem impactos na segurança da informação da organização. Lembrando que os gestores das áreas de negócios da organização devem ser sempre envolvidos nessas alterações.

-

Essas revisões devem englobar:

-

Riscos imprevisíveis que forem identificados;

-

Mudanças nas leis de negócios da organização;

-

Eventuais falhas de segurança da informação;

-

Fragilidades encontradas na segurança;

-

Modificações na estrutura organizacional;

-

Orientações do mercado a respeito de melhorias na segurança;

4.3.7. Planos de Continuidade

A importância da continuidade do negócio é um dos fatores cruciais na criação de uma política, por isso ter um plano 100% eficaz na restauração de parte ou de toda a informação em casos de ataques ou desastres é fundamental para a organização. O desenvolvimento desse plano tem que ter a participação dos gestores das áreas de negócios validando as diretrizes de continuidade, deixando de forma clara todo o processo, para evitar futuras falhas.

Para desenvolver um bom plano de continuidade Sêmola (2014, p.135), afirma-que: "Para garantir a eficiência da gestão de continuidade de negócios, é preciso construir um processo dinâmico de manutenção de todos os documentos, garantindo a integração e eficácia em situações de desastres."

Verificamos aqui a importância desse plano, é interessante aliás, afirmar que sem um plano eficiente a organização irá levar muito tempo para conseguir se normalizar em caso de desastres, isso se conseguir se reestruturar com as informações que estiverem salvas. Por isso garantir que, não importa o que aconteça o plano garanta a continuidade 100% do negócio, evita um prejuízo ainda maior nos cofres da organização.

Para Ferreira e Araújo (2014, p.111), é importante: "que o Plano de Contingência e/ou Continuidade seja revisado e testado periodicamente de forma a garantir o seu funcionamento em caso de necessidade."

A partir dessas concepções quanto ao plano de continuidade, verifica-se o desafio e a importância em criar de forma minuciosa todo o processo, para que quando necessário não apareça imprevistos. Assim a realização de testes é fundamental para que esses imprevistos não aconteçam futuramente, pois é de súmula importância a continuidade do negócio, não importando qual incidente de segurança tenha ocorrido, o ambiente deverá estar em funcionamento normal sempre.

5. CONSIDERAÇÕES FINAIS

A criação da pesquisa teve como objetivo geral a compreensão da importância do desenvolvimento de uma política de segurança da informação, para minimizar as falhas de segurança, e teve como metodologia de apoio a Norma ABNT ISO/IEC 27002. Foi possível entender a necessidade de uma boa política, e quais os procedimentos devem ser seguidos para conseguir atender as especificações da norma citada.

Teoricamente a grande dificuldade no desenvolvimento de uma política de segurança, fica por conta do recurso humano, pois um colaborador sem a ciência de como proteger as informações que estão sendo manipuladas por ele, acaba se tornando o elo mais fraco na segurança da informação.

Os processos foram repassados detalhadamente para o desenvolvimento da política, e também foram informadas as técnicas para a implementação e manutenção da política. Assim sendo, ficou evidente que os objetivos dos métodos instrutivos efetivamente foram atingidos com a pesquisa.

Com o aprofundamento teórico, foi possível entender as dificuldades que as organizações encontram na hora do desenvolvimento de sua política. Em todos os autores pesquisados, ficou clara a importância do conhecimento especifico na hora da elaboração, e que todos os processos desde o projeto até a implementação, tem que ser realizado de forma minuciosa para que haja a eficiência na proteção das informações, porque essa é a missão quando se desenvolve uma política de segurança da informação, proteger o bem mais valioso da organização, a informação.

Esta pesquisa se limitou apenas ao estudo bibliográfico para obter seus resultados, e ficou claro que o tema abordado necessita de muita atenção, com isso para uma melhor compreensão é necessário um estudo de caso real. Porém, como não foi possível encontrar uma organização para acompanhar todo o processo de desenvolvimento, assim sendo, trabalhos posteriores com o auxílio de estudo de caso, irão proporcionar uma melhor analise de todo o processo de desenvolvimento.

Porém com a pesquisa apresentada, pode se compreender a importância de uma política de segurança da informação eficaz, e também a necessidade de uma metodologia na hora do seu desenvolvimento, que nesse estudo foi a norma ABNT ISO/IEC 27002.

6. REFERÊNCIAS

FERREIRA, F. N. F.; ARAÚJO, M. T. D. Políticas de Segurança da Informação - Guia Prático para elaboração e implementação. Rio de Janeiro: Ciência Moderna, 2008.

GIL, A. C. Como elaborar projetos de pesquisa. 4. ed. São Paulo: Atlas, 2002.

LYRA, M. R. Segurança e Auditoria em Sistemas de Informação. Rio de Janeiro: Ciência Moderna, 2008.

MITNICK, K. D.; SIMON, W. L. A Arte de Enganar. São Paulo: Pearson Education, 2003.

SÊMOLA, M. Gestão da Segurança da Informação - Uma Visão Executiva - 2 ed. São Paulo: Elsevier, 2014.

_______________________________________________

RIBEIRO, Cristiano da Silva. Segurança da Informação: o desenvolvimento de uma política de segurança da informação em conformidade com a norma ABNT ISO/IEC 27002. Ano 2016. 35 páginas. Trabalho de Conclusão de Curso de Sistema de Informação – FAIR Faculdades Integradas de Rondonópolis, 2016.

Publicado por: Cristiano da Silva Ribeiro

O texto publicado foi encaminhado por um usuário do site por meio do canal colaborativo Monografias. Brasil Escola não se responsabiliza pelo conteúdo do artigo publicado, que é de total responsabilidade do autor . Para acessar os textos produzidos pelo site, acesse: https://www.brasilescola.com.